La nube ofrece muchos beneficios a empresas y usuarios por igual, pero tiene una desventaja clara: su vulnerabilidad a las amenazas cibernéticas. Esto fue traída a la luz este pasado diciembre. Linode – un Linux cloud hosting provider sufrió de un ataque que duró 10 días. El ataque de DDoS había dirigido numerosos sistemas, incluyendo servidores de nombres, servidores de aplicaciones y routers. Llevó incluso a una violación presunta cuenta obligando a los usuarios de Linode para restablecer sus contraseñas.

¿Por qué sucedió esto a Linode?Una de las primeras cosas que una empresa pide después de un ataque es "¿por qué yo?" Los proveedores de nube son un blanco perfecto porque alojar varios servicios y siempre contienen datos personales como dirección de un usuario, número de teléfono, número de tarjeta de crédito y otra información sensible. Linode ofrece infraestructura de nube para clientes remotos que necesitan servidores Linux. Integración de los servicios de IaaS (infraestructura como servicio) hace una nube de servicio una parte crítica de los resultados empresariales, así sacar Linode debilita el rendimiento de sus clientes, así.

Linode no sabe el motivo detrás del ataque, pero la persistencia del atacante era evidente. El ataque, previsto paralizar servicios de Linode y alterar la actividad de los clientes, fue un éxito y clasificado como altamente sofisticada por Linode y otros expertos en seguridad.

El ataque abarcó varias localidades y era tan persistente que Linode fue obligado a bloquear ciertos geolocalizaciones incluyendo América del sur, Asia y Medio Oriente. Este es el tipo de técnicas de reducción crítica de que algunas compañías se ven obligadas a usar para parar un ataque.

Ataques DDoS son mucho más eficaces que otros ataques ya que son ataques coordinados con miles de máquinas. No es tan difícil penetrar recursos mediante ataques de fuerza bruta contraseñas o inyección de SQL. Los últimos tipos de ataques pueden desactivar alertas, pero un ataque DDoS viene rápidamente y sin previo aviso. El mayor ataque DDoS a la fecha se realizó en la BBC enviándola a través 600Gbps en tráfico.

¿Cómo está organizado un DDoS?Antes de ver la forma de identificar un ataque DDoS, es importante entender cómo se organizan y trabajan. Hace décadas, bastaban unas pocas máquinas crash un servidor web. Ahora con mayor ancho de banda y recursos de ordenador más rápidos, los atacantes necesitan miles de máquinas para inundar un servidor con tráfico.

Los atacantes utilizan botnets, que comprenden miles de máquinas zombie hackeados ordenadores individuales o servidores. Estos equipos tienen malware instalado y dan al atacante la capacidad de controlar las máquinas desde una ubicación remota. Los atacantes son capaces de instalar malware en un equipo remoto a través de programas maliciosos incluidos en correos electrónicos de phishing o mediante páginas web llamado "Java drive-by páginas." Si el atacante puede engañar al usuario permitiendo que el código Java, puede infectar la máquina con varios rootkits y troyanos.

Las máquinas zombie infectado dan control total a lo hacker. Cuando el hacker está listo para atacar, él las señales de las legiones de máquinas zombie a un objetivo específico. De infraestructura bien estructurado, el hacker podría fallar. Sin embargo, la mayoría de los ataques tienen éxito en algún nivel o perjudicar el funcionamiento del servicio o incumplimiento de seguridad.

Los hackers también tienen varias opciones en el tipo de DDoS que utilizan. Ataques SYN se utilizan comúnmente en grandes ataques.

Con ataques más pequeños, las empresas pueden añadir más recursos de servidor y ancho de banda, pero ataques DDoS continúan aumentando en ancho de banda y duración. Los propietarios de pequeños sitios sólo compra servicios de hosting que permiten unas mil conexiones simultáneas, pero los atacantes pueden simular 100.000 conexiones con una botnet eficaz.

Cómo detectar un ataque activo en el servidorLos ataques DDoS son rápidos para empezar a matar el rendimiento en el servidor. La primera pista de que estás bajo un ataque es un crash del servidor. Con IIS, el servidor a menudo devuelve un error "Service Unavailable" 503. Generalmente empieza mostrando intermitentemente este error, pero los ataques pesados conducen a respuestas de servidor 503 permanente para todos sus usuarios.

Otra sugerencia es que el servidor no podría chocar completamente, pero ser demasiado lentos para la producción de servicios. Podría tomar varios minutos para enviar un formulario o incluso hacer una página.

Si tiene la inclinación que el servidor está bajo ataque o eres simplemente curiosos sobre sus estadísticas, puede iniciar una investigación utilizando Netstat. Netstat es una utilidad incluida en cualquier sistema operativo Windows.

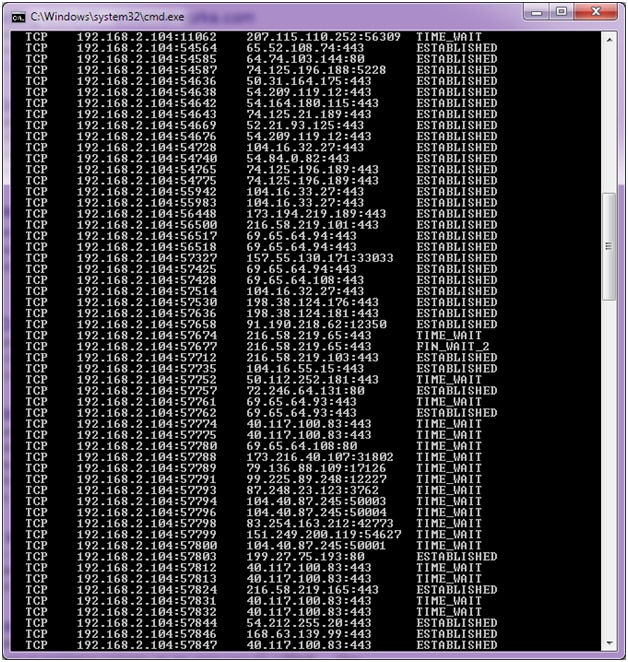

Abra un símbolo de Windows y escribe "netstat – an." Estándar salida debería ser similar al siguiente:

La imagen de arriba ilustra la manera que vería su servidor. Verás varias direcciones IP diferentes conectados a puertos específicos. Ahora mira lo que un ataque DDoS se vería si el servidor fue atacado.

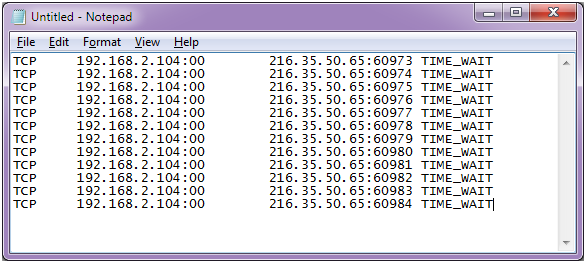

Hemos simulado un ejemplo en un archivo de texto ya que no podemos obtener muestra de Netstat.

Una vez que has confirmado que tienes un ataque de DDoS en progreso, es hora de revisar registros de servidor. Puede tirar raws logs de IIS de Microsoft, o puede utilizar un analizador de registro. Los analizadores de logs proporcionan detalles visuales para el tráfico de su web. En este ejemplo, tenemos la dirección IP de al menos un atacante, pero tenemos que ver la mayoría de ellos. Loggly le da rápidos de las estadísticas de tráfico de su sitio.

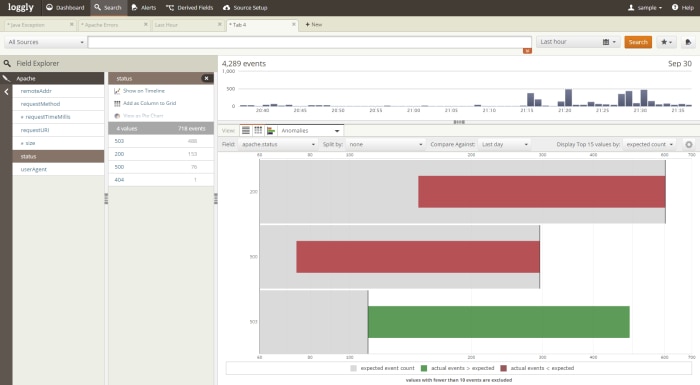

Una vez más, la imagen muestra el tráfico normal, pero lo que buscas es enormes picos de actividad. Esto te dice el tiempo de iniciado el ataque, para que pueda volver a logs de tu servidor y revisar actividad IP. Puesto que un ataque DDoS es una cantidad increíble de tráfico enviado al servidor, verá un punto a diferencia de cualquier día de alto tráfico como sus momentos más intensos. De hecho, el momento ideal para un atacante a la huelga es cuando estás ocupado, porque él puede utilizar el tráfico existente así como su propia para ayudar a crash del servidor.

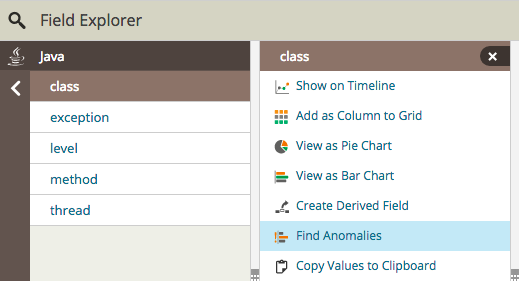

Por suerte, Loggly tiene una herramienta para la detección de anomalías. En la barra de herramientas de ficha de tendencias, usted encontrará la opción para ver anomalías. Haga clic en "encontrar anomalías" y verás una pantalla similar a la siguiente imagen:En esta imagen, verás que hay un aumento de 503 códigos de estado. Recuerde que un ataque DDoS generalmente hace que el servidor IIS de carácter, y muestra como un 503 a los visitantes de su sitio y en los registros de IIS.

Si desea ver los registros crudos, puede encontrar sus archivos de registro IIS en el directorio "C:\inetpub\logs\LogFiles\W3SVC1". Por supuesto, esto asume que está utilizando IIS en su directorio predeterminado. Los archivos de registro son archivos de texto básico que puede utilizar para revisar el tráfico. No son fáciles de leer sin ningún análisis. También puede utilizar bibliotecas de terceros registro en tus proyectos. net.

La imagen siguiente es un ejemplo de fichero de log de IIS:Ya que encontramos el pico en el tráfico de nuestro análisis de Loggly, ahora podemos identificar las direcciones IP de los logs IIS basados en la duración del ataque.

¿Qué debe hacer para detener el ataque? Recuerde que las máquinas que ataca por lo general pertenecen a personas inocentes que no saben que los ordenadores tienen malware. Puede reportar la ofensa al Departamento de abuso de ISP del atacante. Generalmente, el correo de abuso es "abuso @